新型Android恶意软件会窃取用户信用卡信息以实施NFC中继攻击

一种名为 "SuperCard X" 的新型恶意软件即服务(MaaS)平台已经出现,该平台通过 NFC 中继攻击安卓设备,使销售点和 ATM 交易能够使用受损的支付卡数据。

SuperCard X 是由移动安全公司 Cleafy 发现的,该公司报告称,在意大利发现了利用这种安卓恶意软件的攻击。这些攻击涉及多个具有细微差异的样本,表明分支机构可以根据区域或其他特定需求定制构建。

SuperCard X 攻击是如何展开的

攻击开始时,受害者会收到一条假冒银行的假短信或 WhatsApp 消息,声称他们需要拨打一个号码来解决可疑交易引起的问题。

接电话的是一名冒充银行客服人员的骗子,他利用社会工程学欺骗受害者 " 确认 " 他们的卡号和密码。然后,他们试图说服用户通过他们的银行应用取消消费限制。

最后,威胁者说服用户安装一个伪装成安全或验证工具的恶意应用程序(Reader),其中包含 SuperCard X 恶意软件。

安装后,Reader app 只需要很少的权限,主要是 NFC 模块的访问权限,这就足够进行数据窃取了。

诈骗者指示受害者将他们的支付卡轻敲到他们的手机上以验证他们的卡,允许恶意软件读取卡芯片数据并将其发送给攻击者。

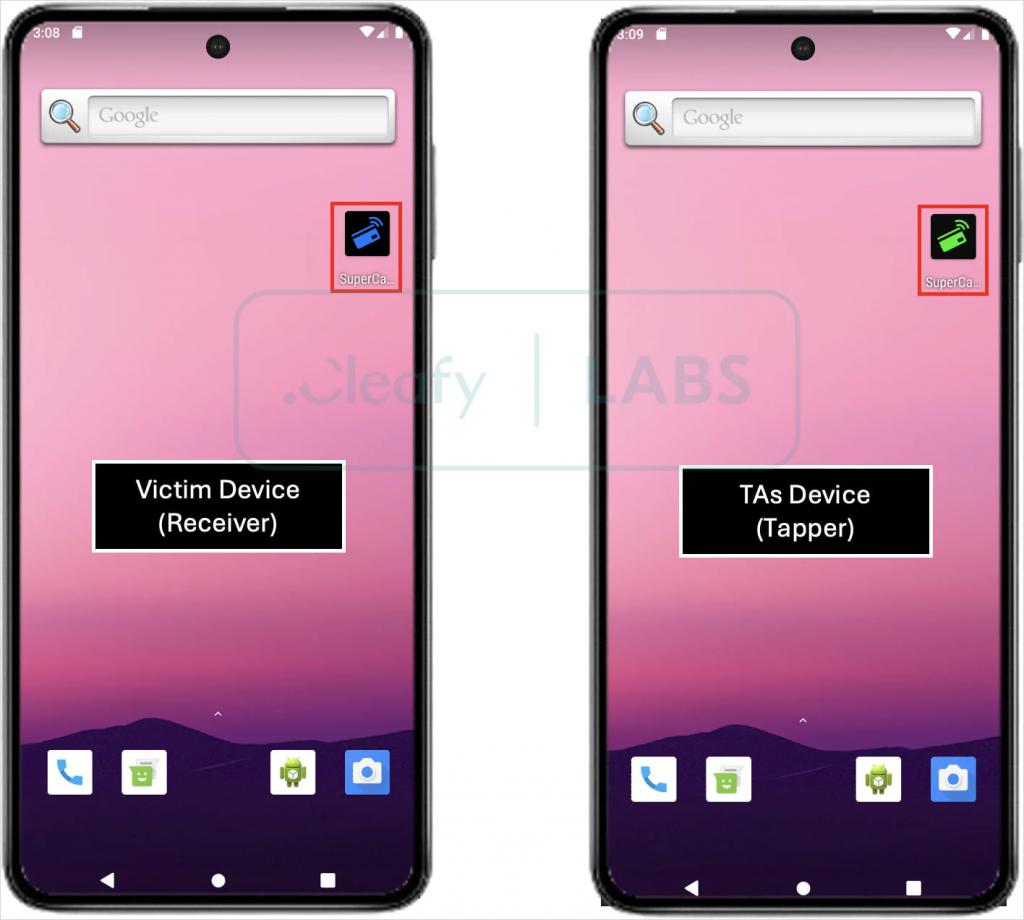

攻击者在他们的安卓设备上接收这些数据,该设备运行另一个名为 Tapper 的应用程序,该应用程序使用被盗数据模拟受害者的卡片。

这两款应用和设备参与了此次攻击

这些 " 模拟 " 卡允许攻击者在商店和自动取款机上进行非接触式支付,但金额有限制。由于这些小额交易是即时的,对银行来说似乎是合法的,因此它们更难被标记和逆转。

SuperCard X 攻击概述

规避恶意软件

Cleafy 指出,SuperCard X 目前没有被 VirusTotal 上的任何防病毒引擎标记,并且没有危险的权限请求和侵略性攻击功能,如屏幕覆盖,确保它不受启发式扫描的影响。

该卡的仿真是基于 atr (Answer to Reset)的,这使得该卡在支付终端看来是合法的,显示了技术的成熟度和对智能卡协议的理解。

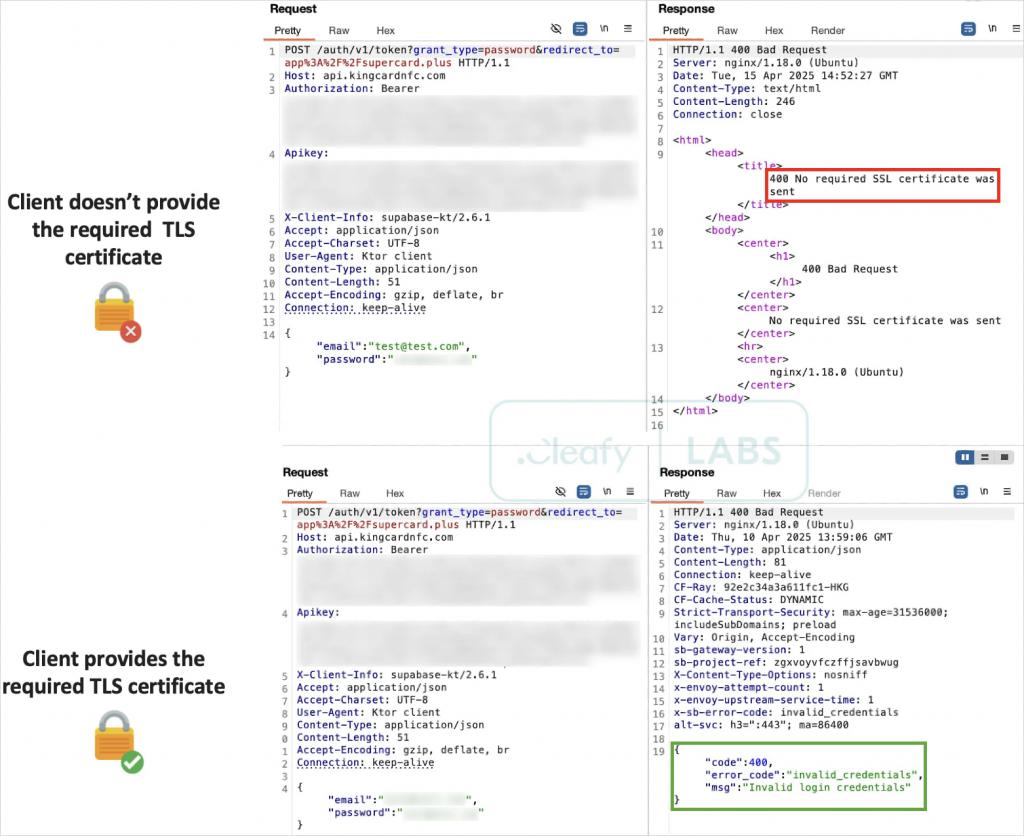

另一个值得注意的技术方面是使用互 TLS (mTLS)进行基于证书的客户机 / 服务器身份验证,保护 C2 通信免受研究人员或执法部门的拦截和分析。

保密通信系统

根据目前的检测,谷歌 Play 上没有发现包含此恶意软件的应用程序。Android 用户将自动受到谷歌 Play Protect 的保护,该保护在带有谷歌 Play Services 的 Android 设备上默认是开启的。谷歌 Play Protect 可以提醒用户或阻止已知表现出恶意行为的应用,即使这些应用是来自 Play 之外的来源。